Питання з паролями локальних облікових записів користувачів при роботі на ПК під управлінням Windows 7-8-10 давно стоїть досить гостро. Причина, на жаль, банальна. Найчастіше під внедоменним середовищем пароль користувача складається з максимум 3 символів, а то і взагалі користувач обходиться без нього. Природно, це не сприяє безпеці. Причому так буває найчастіше в маленьких підприємствах, я вже не кажу про домашні ПК. Незважаючи на те, що давно хорошою практикою вважається двофакторна аутентифікація, її ніхто не застосовує на подібних ПК.

Нарешті ситуація змінилася і з'явився апаратний ключ, за допомогою якого дану проблему можна вирішити. Це програмне рішення може бути застосовано до апаратних ключів YubiKey 4-й і 5-й версії.

Вступ

Yubico Login for Windows додає ключ YubiKey в якості другого ключа аутентифікації для локальних облікових записів Windows.

Yubico Login for Windows підтримує сценарії локальної аутентифікації. Може використовуватися для входу в систему Windows 7 SP1, Windows 8.1 або Windows 10.

Увага! Доступ до локальних облікових записів може здійснюватися віддалено за допомогою таких методів, як програмне забезпечення віддаленого робочого столу, SSH або перевірка справжності по протоколу SMB. Yubico Login for Windows не захищає ці нелокальних форми входу в локальні облікові записи.

Yubico Login for Windows не підтримує нічого з наступного:

Active Directory (AD) Облікові записи керованих облікових записів

Керовані облікові записи Azure Active Directory (AAD)

Облікові записи Microsoft (MSA)

Yubico Login for Windows не заважає входу в мережу через NT LAN Manager (NTLM). Тому, якщо ви реалізуєте загальний доступ до файлів в своїй локальній мережі, аутентифікація на цих ресурсах продовжує функціонувати нормально без аутентифікації другого фактора.

Перед установкою обов'язково перевірте, чи пам'ятаєте ви свій логін-пароль. Так-так, не смійтеся, так як останній логін запам'ятовується системою, то багато людей просто не запам'ятовують ім'я користувача.

Врахуйте! Автоматичний вхід в Windows несумісний з Yubico Login для Windows. Якщо користувач, чий обліковий запис була налаштовано для автоматичного входу в систему, більше не пам'ятає свій первісний пароль, то він не зможе отримати доступ до свого облікового запису. Необхідно вирішити цю проблему в першу чергу:

Встановіть новий пароль перед відключенням автоматичного входу.

Користувач повинен переконатися, що може отримати доступ до свого облікового запису з ім'ям користувача і новим паролем, перш ніж використовувати Yubico Login для Windows.

Як тільки Yubico Login для Windows буде налаштований, у користувача:

Немає підказки пароля Windows

Немає способу скинути пароль

Не можна запам'ятати попереднього користувача.

Ви можете використовувати один і той же ключ для декількох облікових записів в одній системі.

Ви можете використовувати один і той же ключ для облікових записів в різних системах, наприклад, якщо ви є адміністратором невеликої компанії, ви можете зареєструвати свій YubiKey на всіх ПК.

Установка

Для установки програмного забезпечення потрібні права адміністратора.

Після установки необхідно перезавантажити комп'ютер. Після перезапуску постачальник облікових даних Yubico відображає екран входу в систему, який запитує YubiKey.

Оскільки YubiKey ще не був підготовлений, ви повинні змінити користувача і ввести не тільки ім'я користувача, але і пароль для свого локального облікового запису Windows. При необхідності зверніться до інструкцій Microsoft по переходу на локальий обліковий запис.

Після входу в систему виконайте пошук «Конфігурація входу» із зеленим значком, як показано нижче на наступному скріншоті. (Елемент, фактично позначений як Yubico Login for Windows, є просто установщиком, а не додатком.)

Малюнок 1. Пошук і вибір «Конфігурація входу»

Процес настройки

Для настройки програмного забезпечення потрібні права адміністратора.

Yubico Login for Windows за замовчуванням записує секретний запит-відповідь в слот 2, але ви можете записати його в слот 1.

Основні і резервні ключі

Слід врахувати, що ви можете використовувати різні YubiKey для кожної реєстрації. Якщо ви налаштовуєте резервні ключі, у кожного користувача повинен бути один YubiKey для основного і другий для резервного ключа.

Разом з тим варто врахувати, що, на жаль, ключі можуть губитися. В цьому випадку ви повинні використовувати код відновлення.

Код відновлення

Якщо ви все ж втратили свій ключ YubiKey, то код відновлення - останній засіб для аутентифікації користувача. Використовувати код відновлення можна тільки в тому випадку, якщо ім'я користувача та пароль для облікового запису також доступні. Можливість створення коду відновлення надана в процесі настройки.

Вкажіть конфігурацію

Процес підготовки має значення за замовчуванням, і вам потрібно тільки вказати, які облікові записи ви хочете включити для використання з YubiKeys.

Крок 1. У меню Пуск Windows виберіть Yubico> Конфігурація входу.

Крок 2. На екрані з'явиться вікно керування обліковими записами. Якщо ви запускаєте його з облікового запису користувача адміністратора, вам буде запропоновано ввести облікові дані локального адміністратора. На сторінці привітання представлений майстер підготовки конфігурації входу в систему Yubico, як показано на знімку екрана нижче:

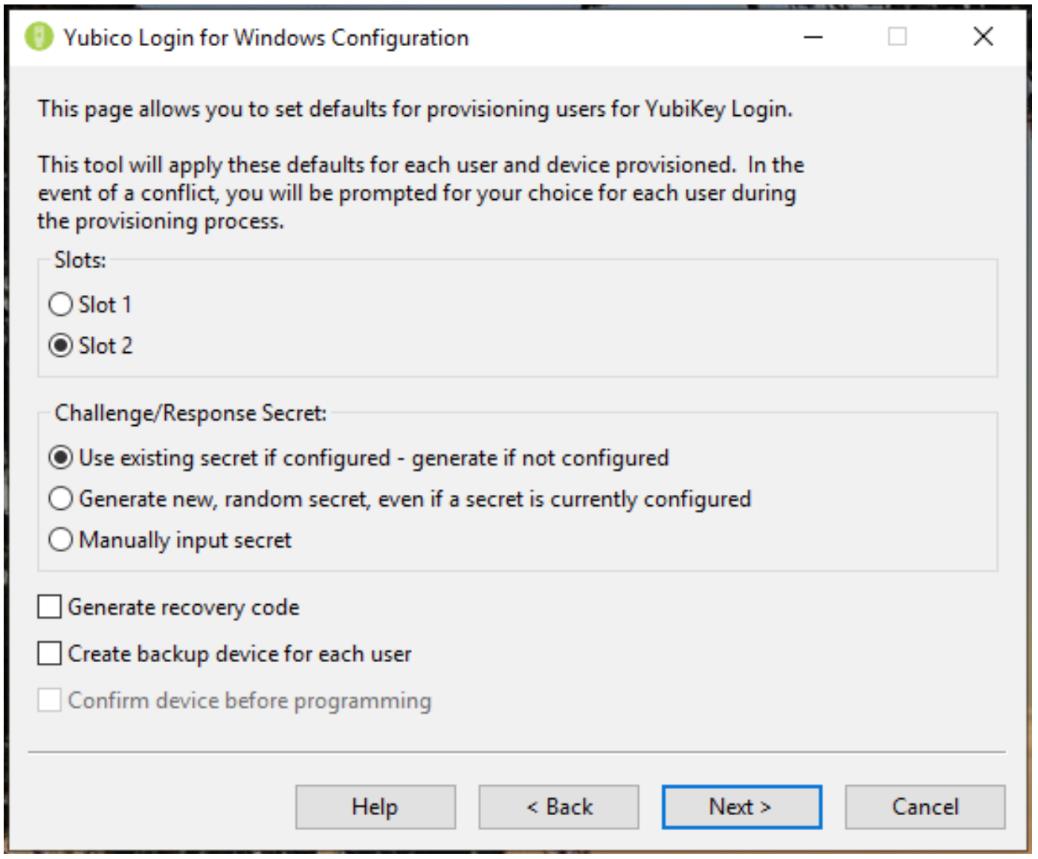

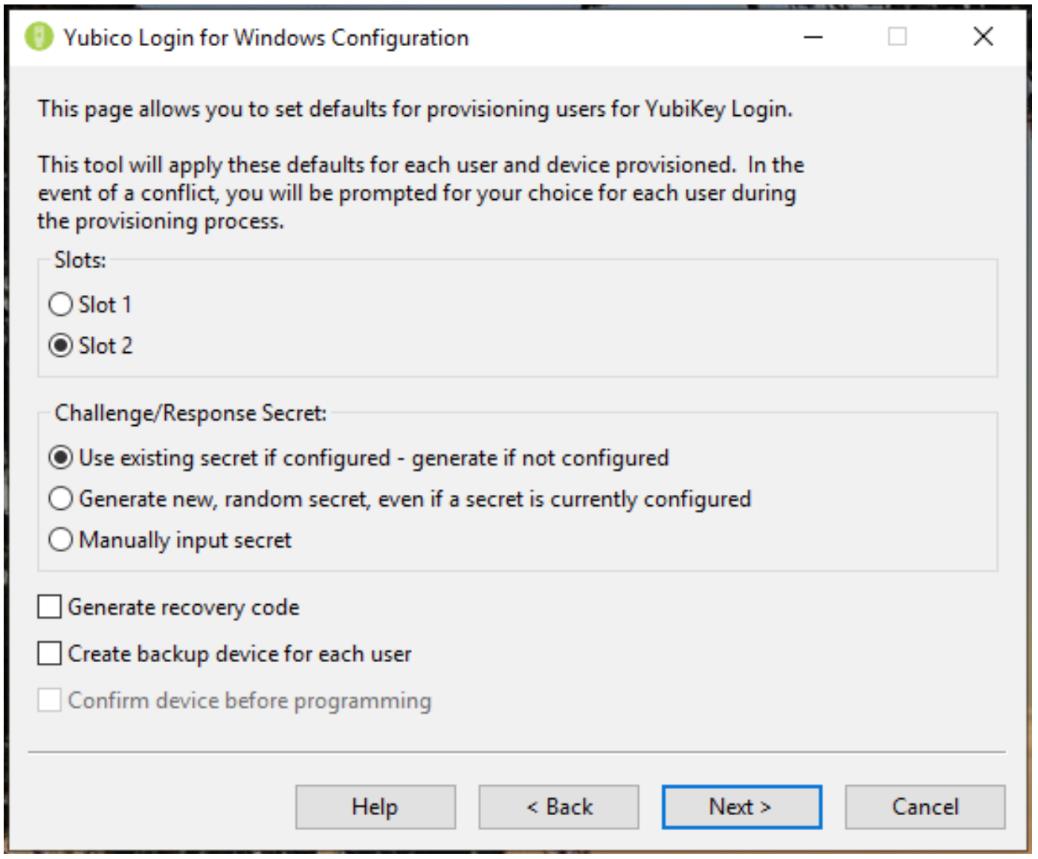

Крок 3. Натисніть Далі. З'явиться сторінка налаштувань за замовчуванням в Yubico Windows Configuration Login, як показано на знімку екрана нижче.

Малюнок 2. Yubico Login Налаштування за замовчуванням

Крок 4. Елементи для нашаштування:

Slot: виберіть комірку, в якій буде зберігатися секрет відповіді на виклик. Все YubiKeys, що не були налаштовані, попередньо завантажені обліковими даними в слоті 1, тому, якщо ви використовуєте Yubico Login для Windows для настройки YubiKeys, які вже використовуються для входу в інші облікові записи, не перезаписуйте слот 1.

Challenge/Response Secret: цей пункт дозволяє вказати, як буде налаштований секрет і де він буде зберігатися. варіанти:

Використовувати існуючий секрет, якщо налаштований - генерувати, якщо не налаштований: існуючий секретний ключ буде використовуватися в зазначеному слоті. Якщо у пристрої немає існуючого секретного ключа, процес ініціалізації згенерує новий секретний ключ.

Створіть новий випадковий секретний ключ, навіть якщо секретний ключ налаштований в даний момент: новий ключ згенерує і запрограмований в слот, переписуючи раніше конфігурований ключ.

Введення секретного ключа вручну: для досвідчених користувачів: в процесі підготовки додаток запропонує вам ввести секретний ключ HMAC-SHA1 вручну (20 байтів - 40 символів в шістнадцятковому форматі).

Створити код відновлення: для кожного підготовленого користувача буде створено новий код відновлення. Цей код відновлення дозволяє кінцевому користувачеві увійти в систему, якщо він втратив свій YubiKey.

Створити пристрій резервного копіювання для кожного користувача: використовуйте цей параметр, щоб процес підготовки реєстрував два ключа для кожного користувача, основний YubiKey і резервний YubiKey.

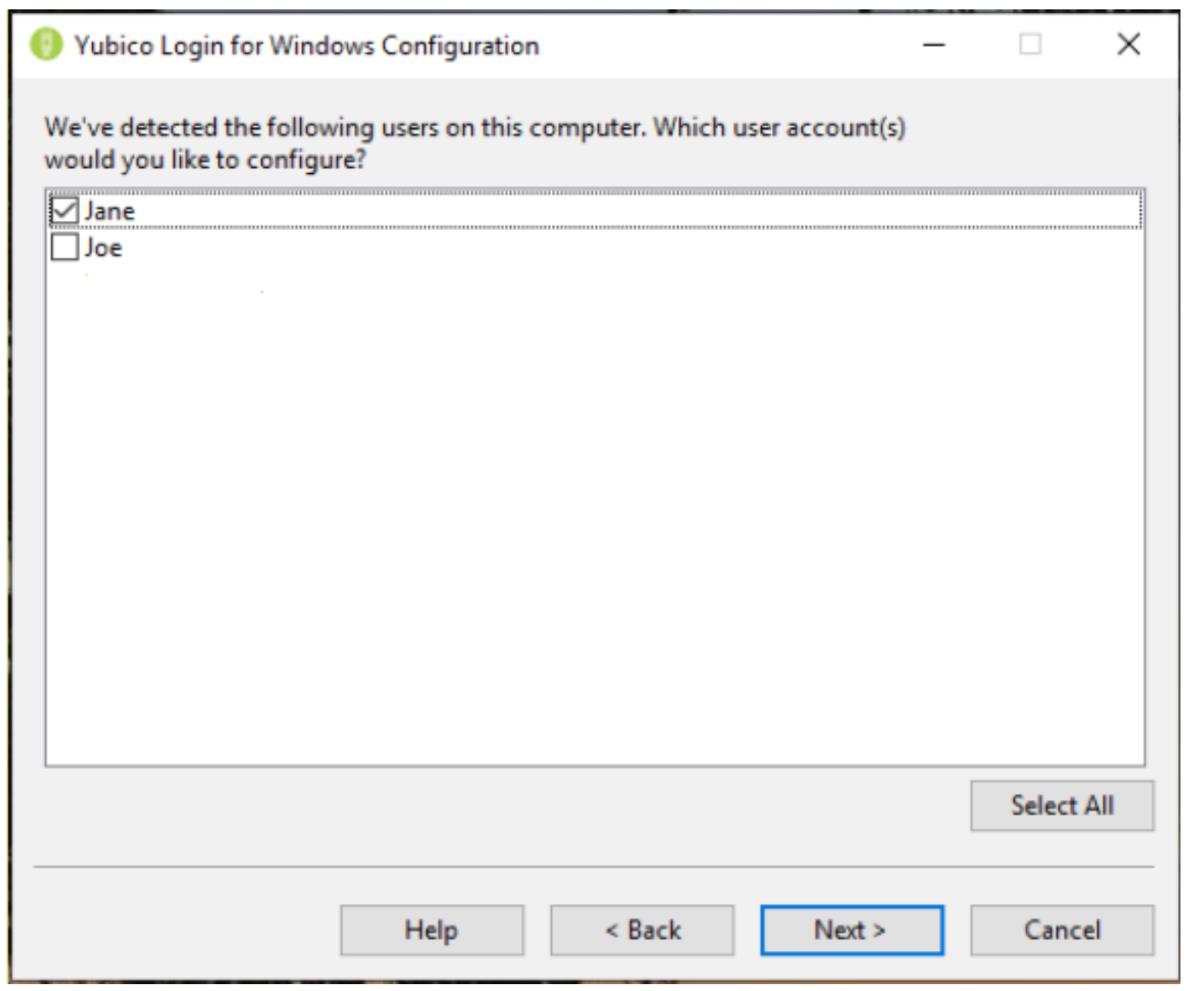

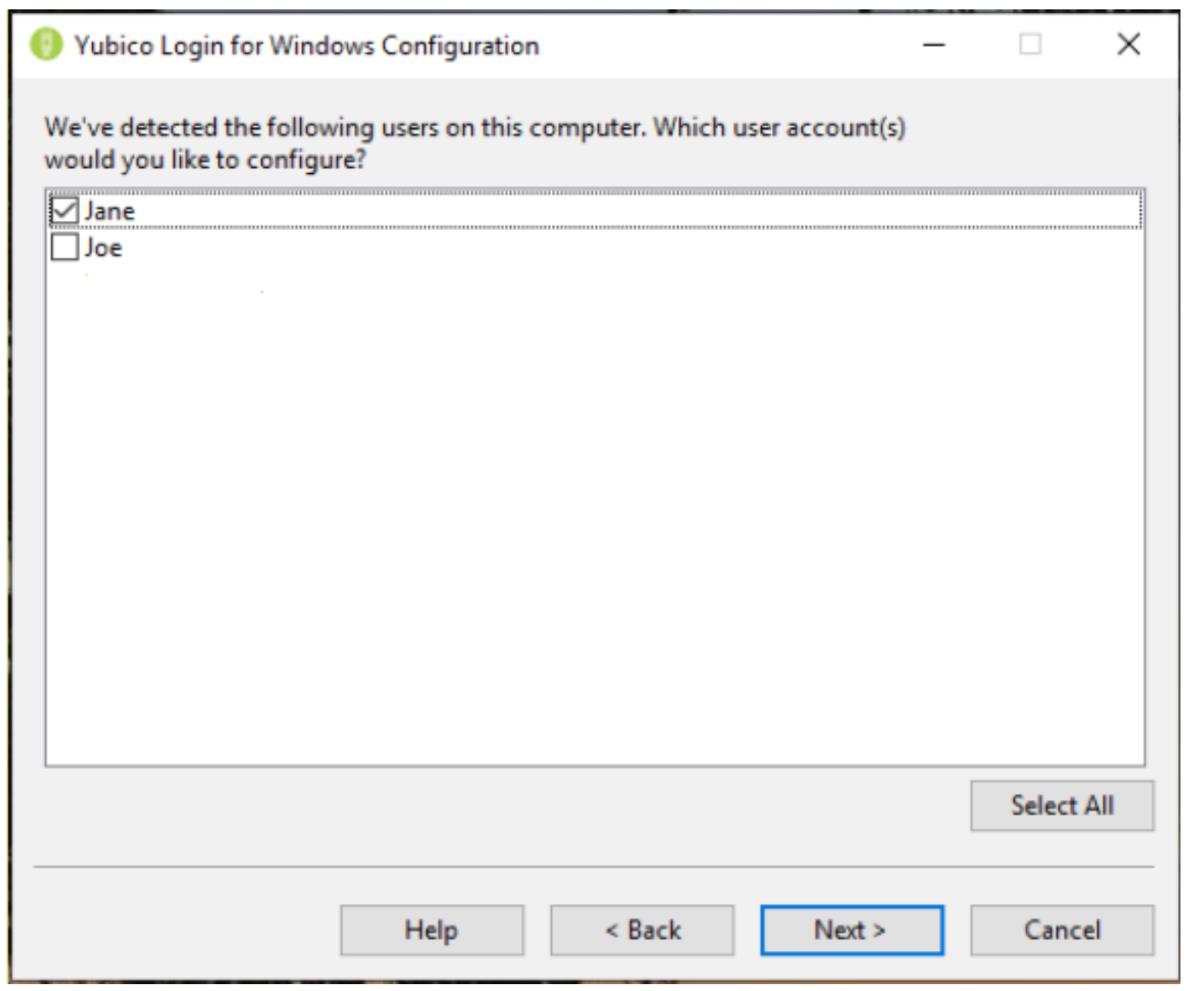

Малюнок 3. Як вибрати обліковий запис користувача

Крок 2. На сторінці, показаній вище, виберіть обліковий запис користувача, який буде підготовлено під час поточного запуску входу в Yubico для Windows, встановивши прапорець поруч з ім'ям користувача, а потім натиснувши кнопку

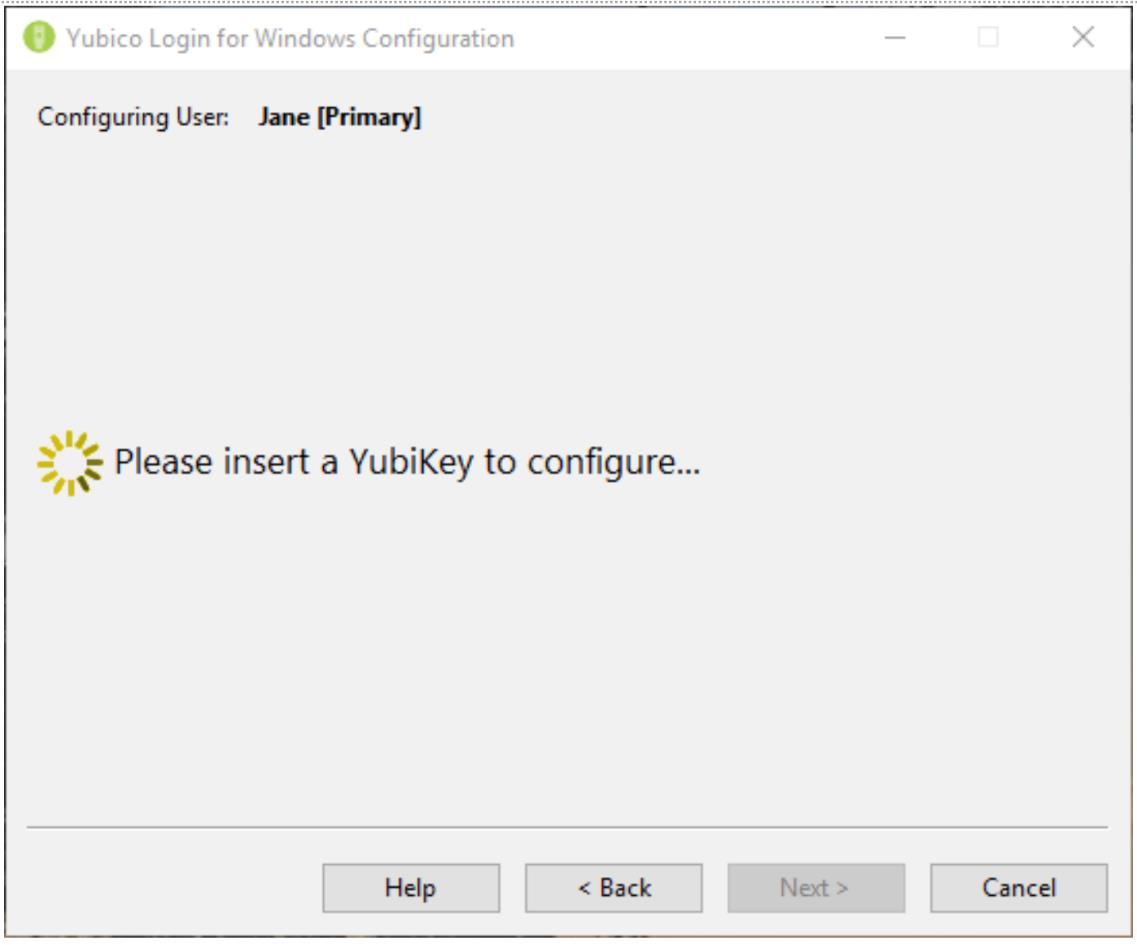

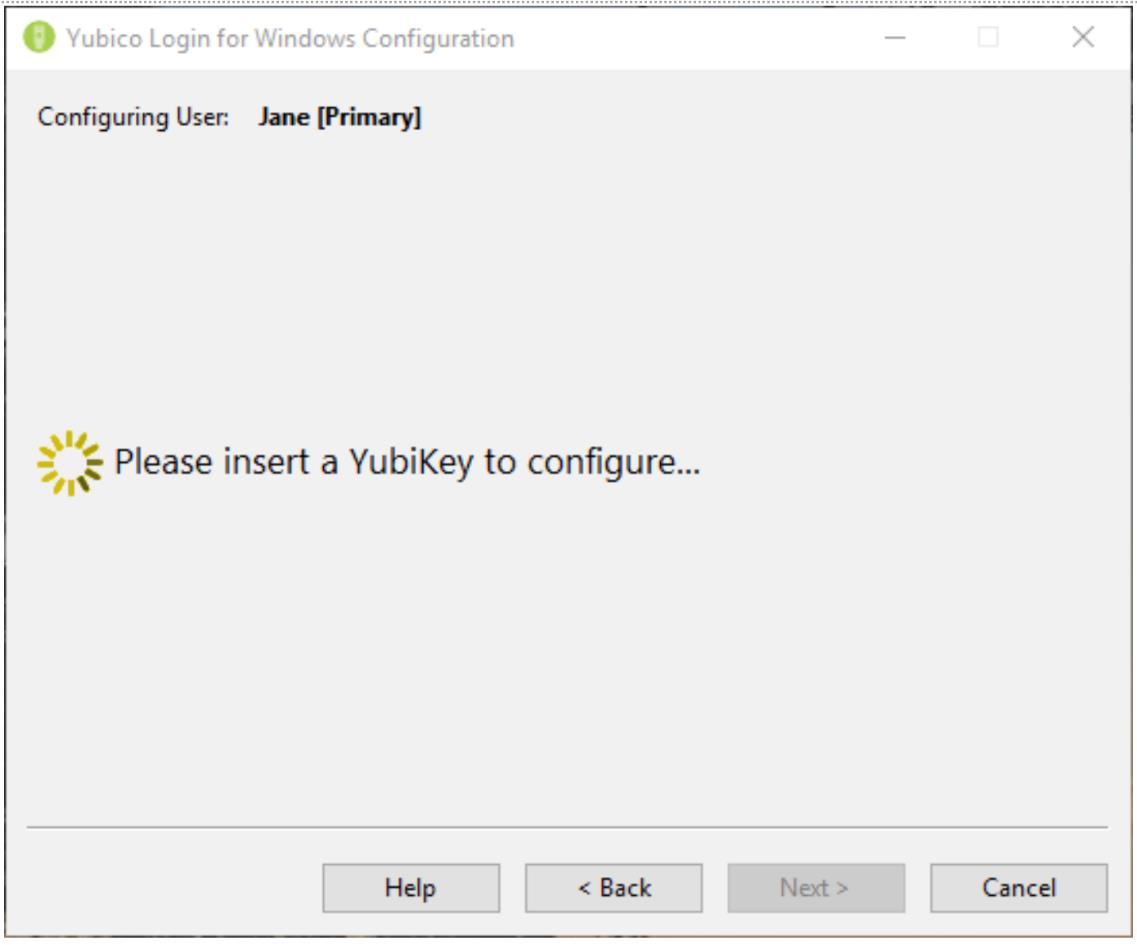

Малюнок 4. Конфігурація користувача

Крок 3. Ім'я користувача, показане в полі «Конфігурація користувача», показаному вище, - це користувач, для якого в даний момент налаштовується YubiKey. Під час відображення кожного імені користувача, процес пропонує вставити YubiKey для реєстрації цього користувача, як показано на скріншоті вище.

Малюнок 5. Підтвердження пристрою

Після завершення програмування для облікового запису користувача, цей обліковий запис не може бути доступний без відповідного YubiKey.

Малюнок 6. Видалити пристрій

Після того, як всі YubiKeys для зазначеного облікового запису користувача були підготовлені:

Якщо на сторінці «Налаштування за замовчуванням» був обраний «Створити код відновлення», відображається сторінка «Код відновлення».

Якщо параметр «Створити код відновлення» не був вибраний, процес підготовки автоматично перейде до наступного облікового запису користувача.

Процес підготовки переходить до Завершено після завершення останнього облікового запису користувача.

Створити коди відновлення

Код відновлення - це довгий рядок.

Якщо цей параметр встановлений, сторінка коду відновлення відображається після того, як всі YubiKeys для зазначеного облікового запису користувача були налаштовані.

На сторінці Код відновлення створіть і встановіть код відновлення для обраного користувача. Після цього кнопки «Копіювати» та «Зберегти» праворуч від поля коду відновлення стають доступними:

Малюнок 7. Генерація коду відновлення

Скопіюйте код відновлення і збережіть його на випадок, якщо користувач втратить ключ.

Примітка. Обов'язково збережіть код відновлення на цьому етапі процесу. Як тільки ви переходите до наступного екрану, відновити код неможливо.

Малюнок 8. Натисніть Finish для виходу

Малюнок 9. Екран входу в систему YubiKey

У разі, якщо користувач входить в систему, він повинен вставити правильний YubiKey в порт USB. Якщо кінцевий користувач вводить своє ім'я користувача та пароль без вставки правильного YubiKey, аутентифікація завершиться невдало, і користувачеві буде показано повідомлення про помилку, таке як показано на наступному скріншоті:

Увійти з кодом відновлення

Якщо ж користувач втратив свій ключ YubiKey, то він може використовувати свій код відновлення для аутентифікації. Кінцевий користувач розблокує свій комп'ютер за допомогою свого імені користувача, коду відновлення і пароля.

Малюнок 10. Введення коду відновлення

Поки новий YubiKey не налаштований, кінцевий користувач повинен вводити код відновлення кожен раз, коли він входить в систему.

Зміна паролю

Зміна пароля працює так само, як зазвичай.

Висновок

Як не дивно, я не розумію одного. Для чого сьогодні потрібен 2FA при локальному вході? Адже сьогодні, як правило, локальним ПК в бездоменному середовищі користується як правило один користувач. Ціна ПК не така велика. Крім того, як 2FA працює тільки на версії Pro, то, на мій погляд, набагато простіше використовувати повне шифрування жорсткого диска (зокрема BitLocker), адже в такому випадку довжина пароля локального користувача вже є несуттєвою. Втім, якщо ви використовуєте EFS-шифрування, то в такому випадку використання 2FA має сенс.

Володимир Безмалий. Microsoft Security Trusted Advisor