Вопрос с паролями локальных учетных записей пользователей при работе на ПК под управлением Windows 7-8-10 давно стоит достаточно остро. Причина, увы, банальна. Чаще всего во внедоменной среде пароль пользователя состоит из максимум 3 символов, а то и вообще пользователь обходится без него. Естественно, это не способствует безопасности. Причем так бывает чаще всего в маленьких предприятиях, я уж не говорю о домашних ПК. Несмотря на то, что давно хорошей практикой считается двухфакторная аутентификация, ее никто не применяет на подобных ПК.

Наконец-то ситуация изменилась и появился аппаратный ключ, с помощью которого данную проблему можно решить. Это программное решение применимо к аппаратным ключам YubiKey 4-й и 5-й версии.

Введение

Yubico Login for Windows добавляет ключ YubiKey в качестве второго ключа аутентификации для локальных учетных записей Windows.

Yubico Login for Windows поддерживает сценарии локальной аутентификации. Может использоваться для входа в систему Windows 7 SP1, Windows 8.1 или Windows 10.

Внимание! Доступ к локальным учетным записям может осуществляться удаленно с помощью таких методов, как программное обеспечение удаленного рабочего стола, SSH или проверка подлинности по протоколу SMB. Yubico Login for Windows не защищает эти нелокальные формы входа в локальные учетные записи.

Yubico Login for Windows не поддерживает ничего из следующего:

Active Directory (AD) Учетные записи управляемых учетных записей

Управляемые учетные записи Azure Active Directory (AAD)

Учетные записи Microsoft (MSA)

Yubico Login for Windows не мешает входу в сеть через NT LAN Manager (NTLM). Поэтому, если вы реализуете общий доступ к файлам в своей локальной сети, аутентификация на этих ресурсах продолжает функционировать нормально без аутентификации второго фактора.

Перед установкой обязательно проверьте, помните ли вы свой логин-пароль. Да-да, не смейтесь, так как последний логин запоминается системой, то многие люди просто не запоминают имя пользователя.

Учтите! Автоматический вход в Windows не совместим с Yubico Login для Windows. Если пользователь, чья учетная запись была настроена для автоматического входа в систему, больше не помнит свой первоначальный пароль, то он не сможет получить доступ к своей учетной записи. Необходимо решить эту проблему в первую очередь:

Установите новый пароль перед отключением автоматического входа.

Пользователь должен убедиться что может получить доступ к своей учетной записи с именем пользователя и новым паролем, прежде чем использовать Yubico Login для Windows.

Как только Yubico Login для Windows будет настроен, у пользователя:

Нет подсказки пароля Windows

Нет способа сбросить пароль

Нельзя запомнить предыдущего пользователя.

Вы можете использовать один и тот же ключ для нескольких учетных записей в одной системе.

Вы можете использовать один и тот же ключ для учетных записей в разных системах, например, если вы являетесь администратором небольшой компании, вы можете зарегистрировать свой YubiKey на всех ПК.

Установка

Для установки программного обеспечения требуются права администратора.

После установки необходимо перезагрузить компьютер. После перезапуска поставщик учетных данных Yubico отображает экран входа в систему, который запрашивает YubiKey.

Поскольку YubiKey еще не был подготовлен, вы должны сменить пользователя и ввести не только имя пользователя , но и пароль для своей локальной учетной записи Windows. При необходимости обратитесь к инструкциям Microsoft по переходу на локальную учетную запись.

После входа в систему выполните поиск «Конфигурация входа» с зеленым значком, как показано ниже на следующем снимке экрана. (Элемент, фактически помеченный как Yubico Login for Windows, является просто установщиком, а не приложением.)

Рисунок 1. Поиск и выбор «Конфигурация входа»

Процесс настройки

Для настройки программного обеспечения требуются права администратора.

Yubico Login for Windows по умолчанию записывает секретный запрос-ответ в слот 2, но вы можете записать его в слот 1.

Основные и резервные ключи

Следует учесть, что вы можете использовать разные YubiKey для каждой регистрации. Если вы настраиваете резервные ключи, у каждого пользователя должен быть один YubiKey для основного и второй для резервного ключа.

Вместе с тем стоит учесть, что, увы, ключи могут теряться. В этом случае вы должны использовать код восстановления.

Код восстановления

Если вы все же потеряли свой ключ YubiKey, то код восстановления - последнее средство для аутентификации пользователя. Использовать код восстановления можно только в том случае, если имя пользователя и пароль для учетной записи также доступны. Возможность создания кода восстановления предоставлена в процессе настройки.

Укажите конфигурацию

Процесс подготовки имеет значения по умолчанию, и вам нужно только указать, какие учетные записи вы хотите включить для использования с YubiKeys.

Шаг 1. В меню Пуск Windows выберите Yubico> Конфигурация входа.

Шаг 2. Откроется диалоговое окно контроля учетных записей. Если вы запускаете его из учетной записи не администратора, вам будет предложено ввести учетные данные локального администратора. На странице приветствия представлен мастер подготовки конфигурации входа в систему Yubico, как показано на снимке экрана ниже.

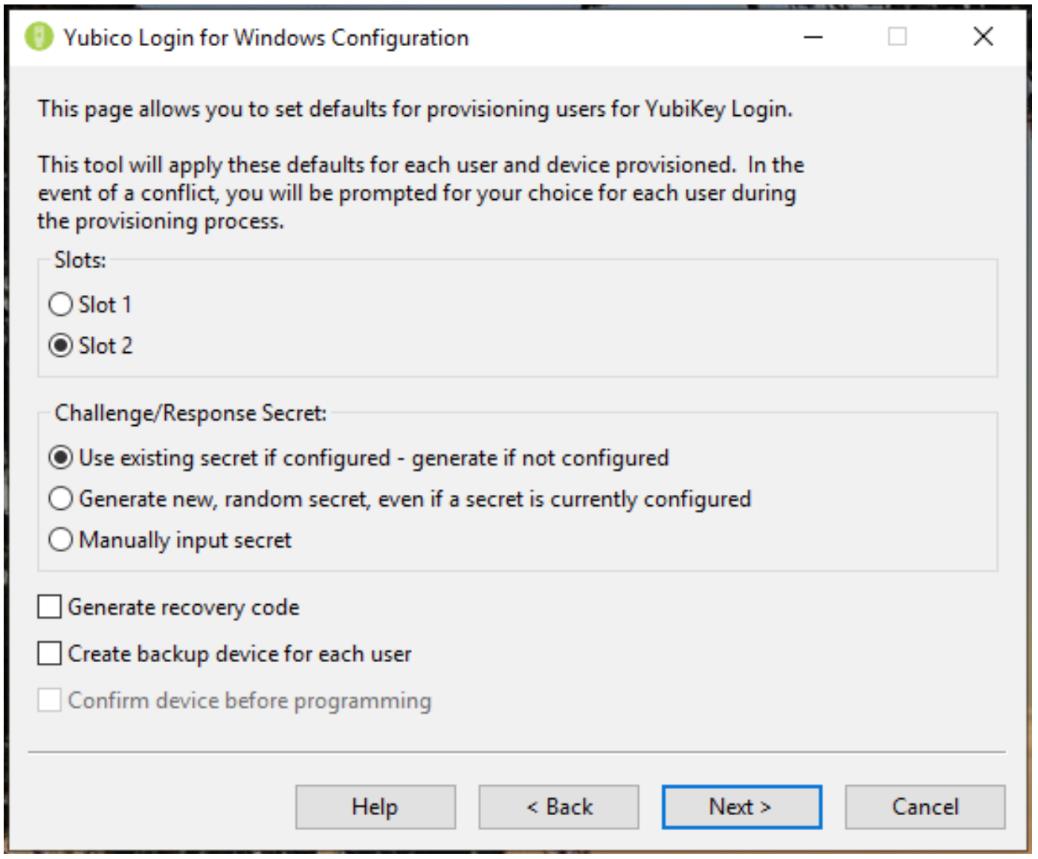

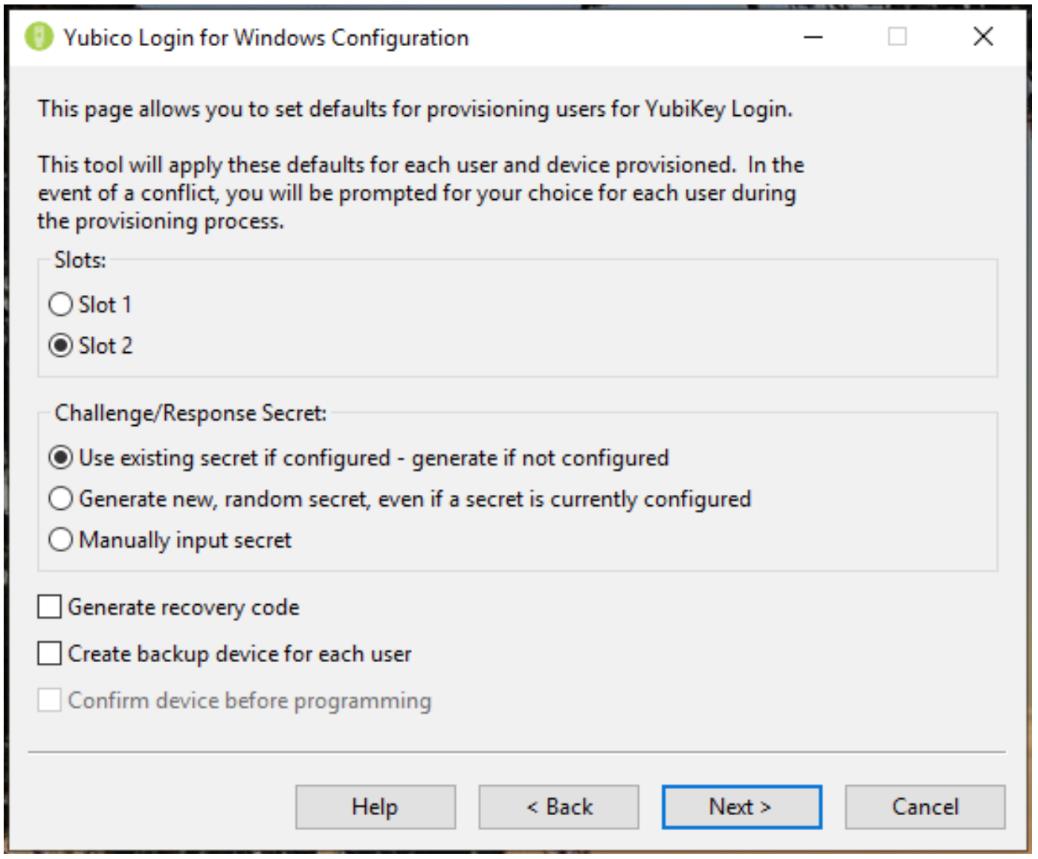

Шаг 3. Нажмите Далее. Появится страница настроек по умолчанию в Yubico Windows Configuration Login, как показано на снимке экрана ниже.

Рисунок 2. Yubico Login Настройки по умолчанию

Шаг 4. Настраиваемые элементы:

Slot: выберите ячейку, в которой будет храниться секрет ответа на вызов. Все YubiKeys, которые не были настроены, предварительно загружены учетными данными в слоте 1, поэтому, если вы используете Yubico Login для Windows для настройки YubiKeys, которые уже используются для входа в другие учетные записи, не перезаписывайте слот 1.

Challengr/Response Secret: этот пункт позволяет указать, как будет настроен секрет и где он будет храниться. Варианты:

Использовать существующий секрет, если настроен - генерировать, если не настроен: существующий секретный ключ будет использоваться в указанном слоте. Если у устройства нет существующего секретного ключа, процесс инициализации сгенерирует новый секретный ключ.

Создайте новый случайный секретный ключ, даже если секретный ключ настроен в данный момент : новый ключ будет сгенерирован и запрограммирован в слот, перезаписывая любой ранее сконфигурированный ключ.

Ввод секретного ключа вручную: для опытных пользователей: в процессе подготовки приложение предложит вам ввести секретный ключ HMAC-SHA1 вручную (20 байтов - 40 символов в шестнадцатеричном формате).

Создать код восстановления: для каждого подготовленного пользователя будет создан новый код восстановления. Этот код восстановления позволяет конечному пользователю войти в систему, если он потерял свой YubiKey.

Создать устройство резервного копирования для каждого пользователя: используйте этот параметр, чтобы процесс подготовки регистрировал два ключа для каждого пользователя, основной YubiKey и резервный YubiKey.

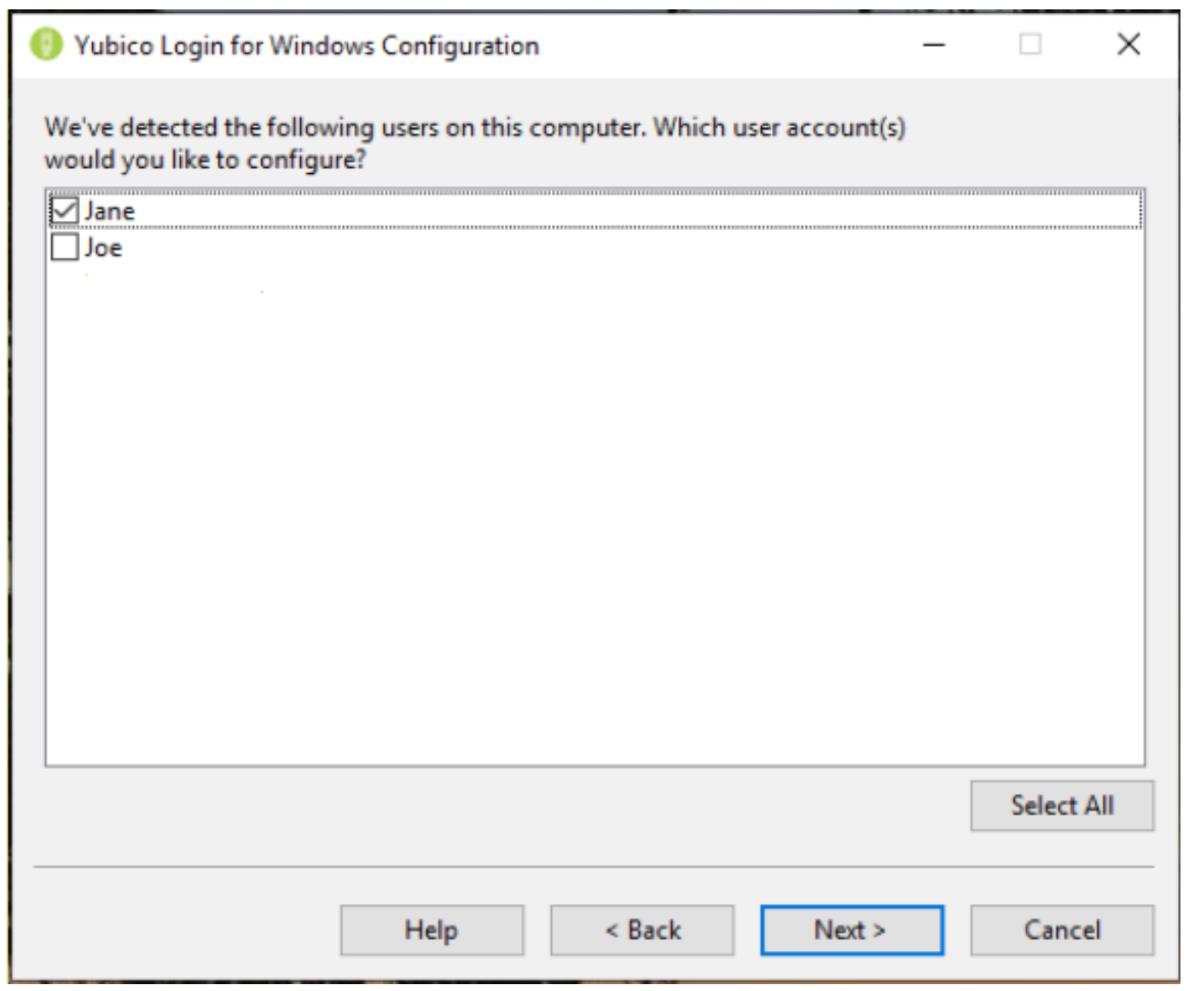

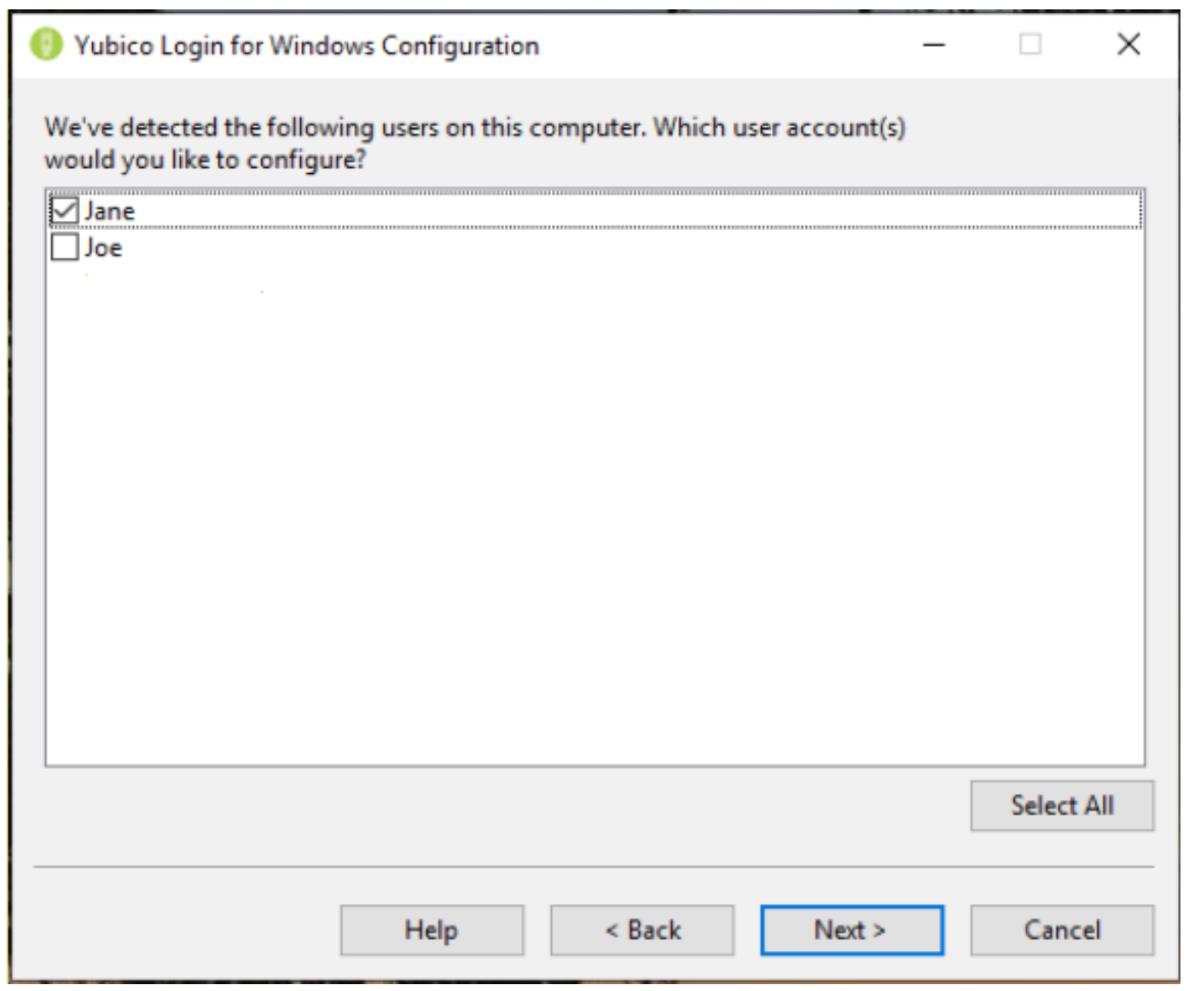

Рисунок 3. Выбор учетной записи пользователя

Шаг 2. На странице, показанной выше, выберите учетную запись пользователя, которая будет подготовлена во время текущего запуска входа в Yubico для Windows, установив флажок рядом с именем пользователя, а затем нажав кнопку

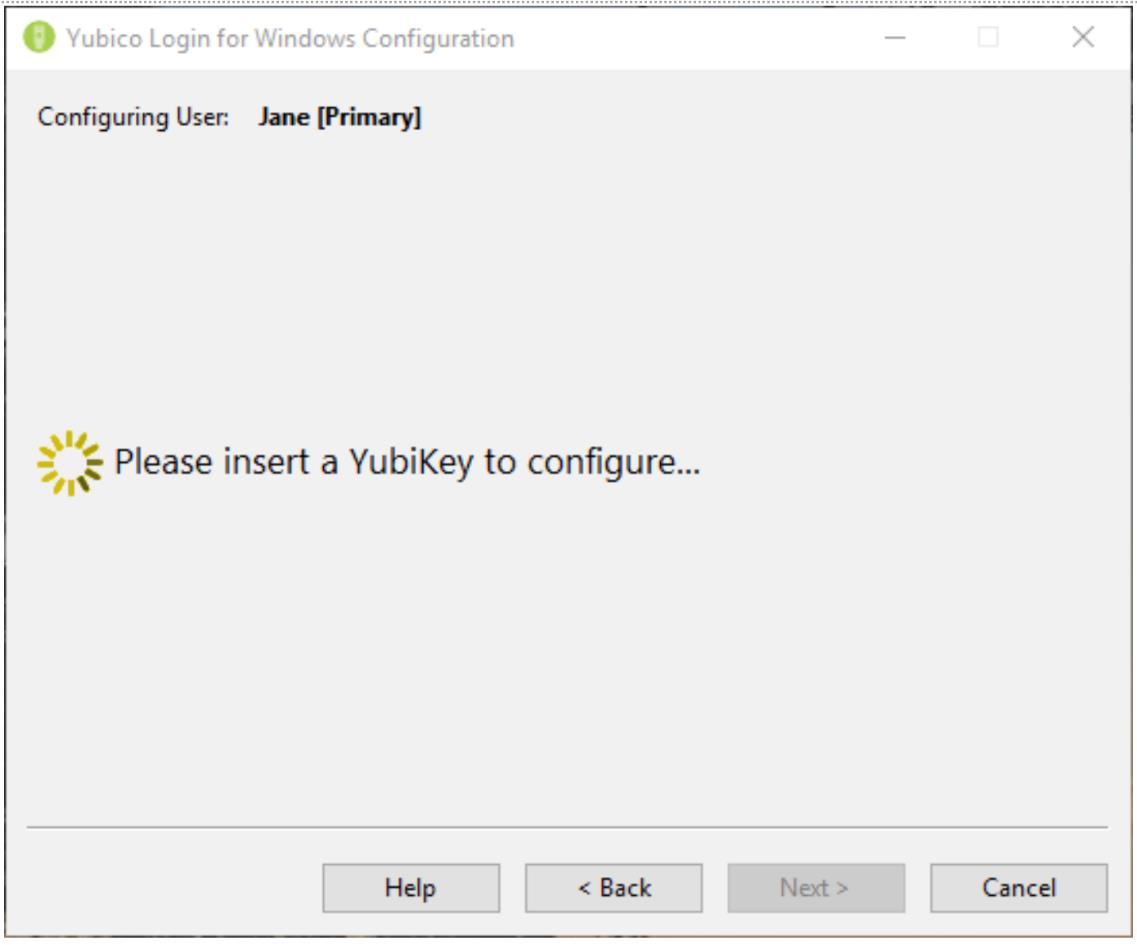

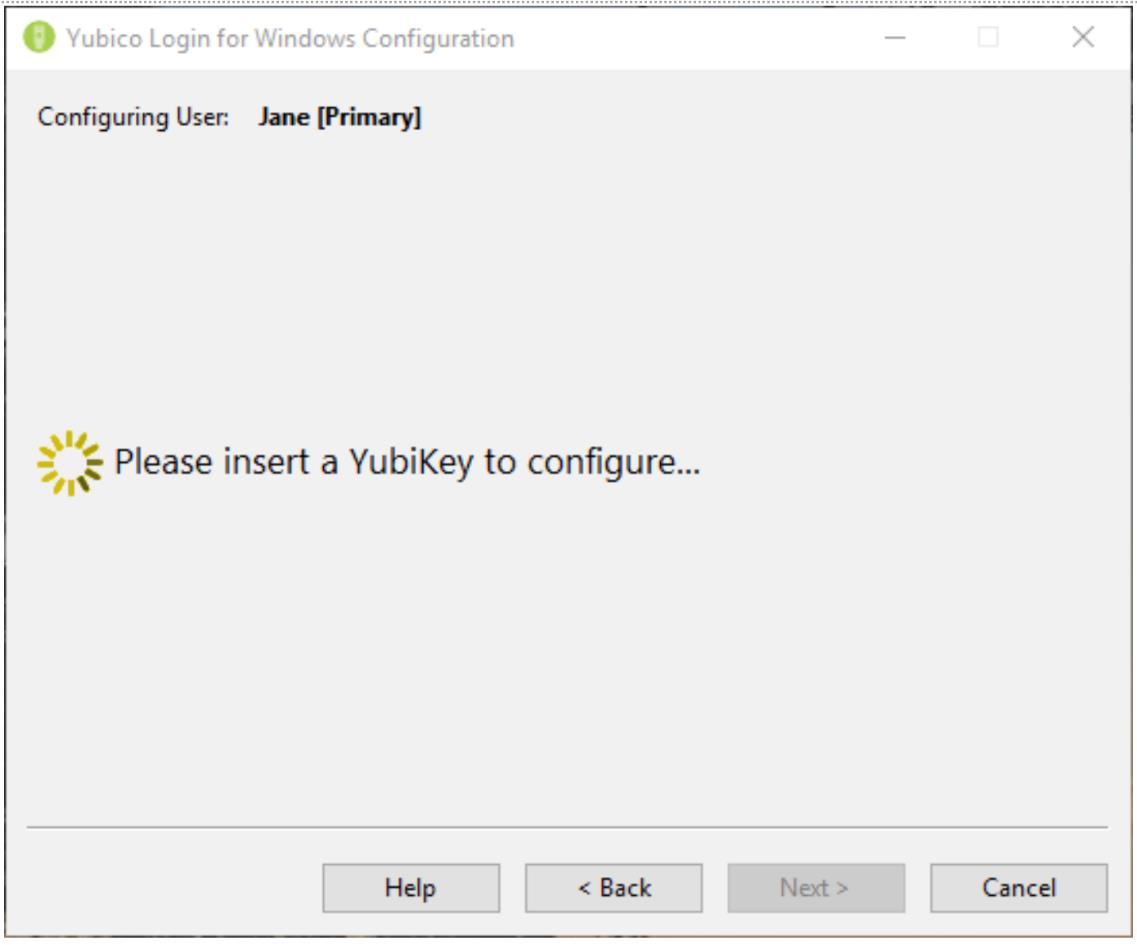

Рисунок 4. Конфигурирование пользователя

Шаг 3. Имя пользователя, показанное в поле «Конфигурирование пользователя», показанном выше, — это пользователь, для которого в данный момент настраивается YubiKey. Когда отображается каждое имя пользователя, процесс предлагает вставить YubiKey для регистрации этого пользователя, как показано на скриншоте выше.

Рисунок 5. Подтверждение устройства

После завершения программирования для учетной записи пользователя, эта учетная запись больше не может быть доступна без соответствующего YubiKey.

Рисунок 6. Удалить устройство

После того, как все YubiKeys для указанной учетной записи пользователя были подготовлены:

Если на странице «Настройки по умолчанию» был выбран «Создать код восстановления», отображается страница «Код восстановления».

Если параметр « Создать код восстановления» не был выбран, процесс подготовки автоматически перейдет к следующей учетной записи пользователя.

Процесс подготовки переходит к Завершено после завершения последней учетной записи пользователя.

Создать коды восстановления

Код восстановления - это длинная строка.

Если этот параметр установлен, страница кода восстановления отображается после того, как все YubiKeys для указанной учетной записи пользователя были настроены.

На странице Код восстановления создайте и установите код восстановления для выбранного пользователя. После этого кнопки «Копировать» и «Сохранить» справа от поля кода восстановления становятся доступными:

Рисунок 7. Генерация кода восстановления

Скопируйте код восстановления и сохраните его на случай, если пользователь потеряет ключ.

Примечание. Обязательно сохраните код восстановления на этом этапе процесса. Как только вы переходите к следующему экрану, восстановить код невозможно.

Рисунок 8. Нажмите Finish для выхода

Рисунок 9. Экран входа в систему YubiKey

В случае если пользователь входит в систему, он должен вставить правильный YubiKey в порт USB. Если конечный пользователь вводит свое имя пользователя и пароль без вставки правильного YubiKey, аутентификация завершится неудачно, и пользователю будет показано сообщение об ошибке, такое как показано на следующем снимке экрана:

Войти с кодом восстановления

Если же пользователь потерял свой ключ YubiKey, то он может использовать свой код восстановления для аутентификации. Конечный пользователь разблокирует свой компьютер с помощью своего имени пользователя, кода восстановления и пароля.

Рисунок 10. Ввод кода восстановления

Пока новый YubiKey не настроен, конечный пользователь должен вводить код восстановления каждый раз, когда он входит в систему.

Смена пароля

Смена пароля работает так же, как обычно.

Заключение

Как ни странно, я не понимаю одного. Для чего сегодня нужен 2FA при локальном входе? Ведь сегодня, как правило, локальным ПК в бездоменной среде пользуется как правило один пользователь. Цена ПК не так велика. Кроме того, как 2FA работает только на версии Pro, то, на мой взгляд, гораздо проще использовать полное шифрование жесткого диска (в частности BitLocker), ведь в таком случае длина пароля локального пользователя уже не существенна. Впрочем, если вы используете EFS-шифрование, то в таком случае использование 2FA имеет смысл.

Владимир Безмалый. Microsoft Security Trusted Advisor